Η Check Point ResearchLa Inteligencia de amenaza su departamento de investigación Check Point Software Technologies Ltd., el proveedor líder mundial de soluciones de seguridad cibernética, publicó el Índice de amenazas globales de diciembre de 2021.

Σe un mes vimos la vulnerabilidad apache log4j para escanear Internet, los investigadores informaron que Trickbot sigue siendo el malware más común, aunque a un ritmo ligeramente inferior, 4%, impacto de las organizaciones en todo el mundo, por 5% En noviembre.

Recientemente también se recuperó Emotet, que rápidamente escaló del séptimo al segundo lugar. EL RCP también revela que la industria que más ataques recibe sigue siendo Educación/Investigación.

En diciembre, el “Ejecución remota de código de Apache Log4jEs la vulnerabilidad con mayor frecuencia de explotación, afectándola 48,3% de organizaciones a nivel mundial. La vulnerabilidad se informó por primera vez el 9 de diciembre en su paquete de registro. apache log4j - la biblioteca de registro de Java más popular utilizada en muchos servicios y aplicaciones de Internet con más de 400.000 descargas del Proyecto GitHub.

La vulnerabilidad ha creado un nuevo flagelo, afectando a casi la mitad de las empresas del mundo en muy poco tiempo. Los atacantes pueden aprovechar las aplicaciones vulnerables para ejecutar cryptojackers y otro software malicioso en servidores comprometidos. Hasta ahora, la mayoría de los ataques se han centrado en el uso de criptomonedas en detrimento de las víctimas, sin embargo, los perpetradores más sofisticados han comenzado a actuar agresivamente y explotar la brecha para objetivos de alto valor.

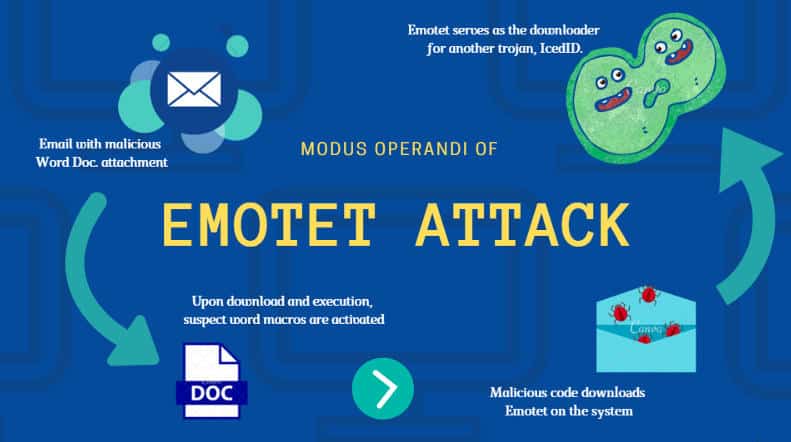

El mismo mes también vimos que la red de bots Emotet pasó del séptimo al segundo malware más común. Tal y como sospechábamos, Emotet no tardó en sentar unas bases sólidas desde su reaparición el pasado mes de noviembre. Es engañoso y se propaga rápidamente a través de correos electrónicos de phishing con archivos adjuntos o enlaces maliciosos.

Ahora es más importante que nunca que todos cuenten con una sólida solución de seguridad de correo electrónico y garanticen que los usuarios sepan cómo identificar un mensaje o archivo adjunto sospechoso. , dijo Maya Horowitz, vicepresidenta de investigación de Check Point Software.

Η RCP establece que en el mes de diciembre Educación / Investigación es la industria más atacada en el mundo, seguida por el Gobierno/Fuerzas Armadas y el ISP / MSP. vulnerabilidad"Ejecución remota de código de Apache Log4jEs el más frecuentemente explotado, afectándolo 48,3% organizaciones de todo el mundo, seguido por el "Divulgación de información del repositorio de Git expuesto al servidor web”Lo que afecta al 43,8% de organizaciones en todo el mundo. EL "Ejecución remota de código de encabezados HTTPPermanece tercero en la lista de vulnerabilidades explotadas con mayor frecuencia, con impacto global 41,5%.

Principales grupos de malware

* Las flechas se refieren al cambio de ranking en relación al mes anterior.

Este mes, Trickbot es el malware más frecuente que afecta al 4 % de las organizaciones en todo el mundo, seguido de Emotet y Formbook, ambos con un impacto global del 3 %.

1. ↔ trucobot - Trickbot es modular Botnet y troyano bancario el cual se actualiza constantemente con novedades, características y canales de distribución. Esto permite Trickbot ser un malware flexible y personalizable que se pueda distribuir como parte de campañas multipropósito.

2. ↑ Emote Emotet es un troyano avanzado, autorreplicante y modular. Emotet se usó una vez como un troyano bancario, pero recientemente se usó como distribuidor de otro malware o campañas de malware. Utiliza múltiples métodos para mantener la obsesión y técnicas de evitación para evitar ser detectado. Además, puede propagarse a través de mensajes de phishing de spam que contienen archivos adjuntos o enlaces maliciosos.

3. ↔ Libro de formularios - Formbook es un InfoStealer que recopila credenciales de varios navegadores web, recopila capturas de pantalla, monitorea y registra pulsaciones de teclas, y puede descargar y ejecutar archivos de acuerdo con los comandos de C&C.

Ataques líderes en industrias en todo el mundo:

Este mes, Educación/Investigación es la industria con más ataques a nivel mundial, seguida por el Gobierno/Fuerzas Armadas y el ISP/MSP.

1. Educación / Investigación

2. Gobierno / Fuerzas Armadas

3. ISP / MSP

Las principales vulnerabilidades de explotación

En diciembre, el “Ejecución remota del código Apache Log4jEs la vulnerabilidad más comúnmente explotada, afectándola 48,3% organizaciones de todo el mundo, seguido por el "Revelación de información Servidor web del repositorio Git expuesto”Lo que afecta al 43,8% de organizaciones en todo el mundo. EL "Ejecución remota de código de encabezados HTTPPermanece tercero en la lista de vulnerabilidades explotadas con mayor frecuencia, con impacto global 41,5%.

1. Ap Ejecución remota del código Apache Log4j (CVE-2021-44228) Existe una vulnerabilidad de ejecución remota de código en apache log4j. Explotar con éxito esta vulnerabilidad podría permitir que un intruso remoto ejecute código arbitrario en el sistema afectado.

2. ↔ Divulgación de información del repositorio Git expuesto del servidor web - Se reportó una vulnerabilidad en el Repositorio Git. Explotar con éxito esta vulnerabilidad podría permitir la divulgación involuntaria de información de la cuenta.

3. ↔ Ejecución remota de código de encabezados HTTP (CVE-2020-10826, CVE-2020-10827, CVE-2020-10828, CVE-2020-13756) Los encabezados HTTP permiten al usuario y al servidor reenviar información adicional con una solicitud HTTP. Un intruso remoto puede usar un encabezado HTTP vulnerable para ejecutar código arbitrario en la máquina de la víctima.

Principales aplicaciones móviles maliciosas

La alienbot ocupa el primer lugar en el malware más frecuente para teléfonos móviles, seguido de xHelper y FluBot.

1. Robot alienígena - La familia del malware alienbot es uno Malware como servicio (MaaS) para dispositivos Android que permite a un intruso remoto, como primer paso, introducir código malicioso en aplicaciones financieras legítimas. El atacante obtiene acceso a las cuentas de las víctimas y finalmente toma el control total de su dispositivo.

2. xAyudante - Una aplicación maliciosa que ha estado a la vanguardia desde marzo de 2019 y se utiliza para descargar otras aplicaciones maliciosas y mostrar anuncios. La aplicación se puede ocultar al usuario e incluso se puede reinstalar si se ha desinstalado.

3. FluBot - El FluBot es uno red de bots de Android que se distribuye a través de mensajes SMS de phishing, que en la mayoría de los casos se hacen pasar por empresas de entrega. Tan pronto como el usuario hace clic en el enlace del mensaje, FluBot se instala y accede a toda la información confidencial del teléfono.

La lista completa de las amenazas de malware más comunes en Grecia para diciembre de 2021 es:

libro de formularios - FormBook se identificó por primera vez en 2016 y es un InfoStealer dirigido al sistema operativo Windows. Se comercializa como MaaS en foros clandestinos de hacking por sus poderosas técnicas de evasión y su precio relativamente bajo. FormBook recopila credenciales de varios navegadores web, recopila capturas de pantalla, monitorea y registra pulsaciones de teclas, y puede descargar y ejecutar archivos según las instrucciones de su C&C.

Emotet- Emotet es un troyano avanzado, autorreplicante y modular que alguna vez se usó como un troyano bancario y ahora distribuye otros programas maliciosos o campañas maliciosas. Emotet utiliza múltiples métodos para mantener su obsesión y técnicas de evasión para evitar la detección y puede propagarse a través de correos electrónicos no deseados que contienen archivos adjuntos o enlaces maliciosos.

Agente Tesla - AgentTesla es un RAT avanzado (Trojan Remote Access) que actúa como registrador de teclas y ladrón de contraseñas. Activo desde 2014, AgentTesla puede monitorear y recopilar la entrada del teclado y el portapapeles de la víctima, y capturar capturas de pantalla y extraer credenciales para una variedad de software instalado en la máquina de la víctima (incluidos Chrome, Mozilla Firefox y el cliente de correo electrónico Microsoft Outlook). AgentTesla vende abiertamente como RAT legal con clientes que pagan entre $ 15 y $ 69 por licencias.

Trickbot - Trickbot es un troyano bancario y botnet modular que se dirige a la plataforma Windows y se distribuye principalmente a través de campañas de spam u otras familias de malware como Emotet. Trickbot envía información sobre el sistema infectado y también puede descargar y ejecutar módulos arbitrarios de una amplia gama de módulos disponibles: desde un módulo VNC para control remoto hasta un módulo SMB para distribución dentro de una red comprometida. Una vez que una máquina está infectada, la pandilla Trickbot, los agentes amenazantes detrás de este malware, utilizan esta amplia gama de módulos no solo para robar credenciales bancarias de la computadora objetivo, sino también para moverse e identificarse en la organización objetivo, antes de lanzar un objetivo. ataque de ransomware en toda la empresa.

Bufón - Un software espía de Android en Google Play, diseñado para robar mensajes SMS, listas de contactos e información del dispositivo. Además, el malware le indica silenciosamente a la víctima que solicite servicios premium en los sitios publicitarios.

Dridex- Dridex es un troyano bancario dirigido a troyanos de Windows que se distribuye a través de campañas de spam y kits de explotación, que se basa en WebInjects para espiar y redirigir las credenciales bancarias a un servidor controlado por un atacante. Dridex se comunica con un servidor remoto, envía información sobre el sistema infectado y también puede descargar y ejecutar unidades adicionales para el control remoto.

Vidar - Vidar es un ladrón de información dirigido a los sistemas operativos Windows. Se detectó por primera vez a fines de 2018 y está diseñado para robar contraseñas, datos de tarjetas de crédito y otra información confidencial de varios navegadores de Internet y billeteras digitales. Vidar se ha vendido en varios foros en línea y se usa como un cuentagotas de malware que descarga el ransomware GandCrab como una carga útil secundaria.

robot criptográfico - Cryptbot es un troyano que infecta los sistemas mediante la instalación de un programa VPN falso y roba las credenciales almacenadas del navegador.

tetera - El malware Teabot es una amenaza troyana de Android utilizada en ataques de phishing. Una vez que Teabot está instalado en el dispositivo comprometido, puede transmitir la pantalla en vivo al perpetrador, así como usar los Servicios de accesibilidad para realizar otras actividades maliciosas.

Triada - Triada es una puerta trasera modular para Android, que proporciona privilegios de superusuario para descargar malware. También se ha observado que Triada altera las URL cargadas en el navegador.

XMRig - XMRig, presentado por primera vez en mayo de 2017, es un software de minería de CPU de código abierto que se utiliza para extraer la criptomoneda Monero.

El top 10 en Grecia |

|||

| Nombre de malware | Impacto global | Impacto en Grecia | |

| Formbook | 3.17% | 17.58% | |

| agente de Tesla | 2.10% | 4.61% | |

| Trickbot | 4.30% | 3.17% | |

| Joker | 0.08% | 2.02% | |

| dridex | 1.74% | 2.02% | |

| Vidar | 0.91% | 2.02% | |

| criptabot | 0.50% | 1.73% | |

| Ramnit | 1.74% | 1.73% | |

| Teabot | 0.07% | 1.73% | |

| Triada | 0.13% | 1.73% | |

La Lista de Impacto de Amenazas Globales y la Carta ThreatCloud de Check Point Software, Residencia en Inteligencia ThreatCloud de la Compañía, en la mayor red de cooperación para la lucha contra el cibercrimen, que proporciona datos sobre las amenazas y tendencias predominantes en los ataques, utilizando una red global de detectores de amenazas.

La base de datos Nube de amenazas incluye más de 3 mil millones de sitios web y 600 millones de archivos diariamente y localiza más de 250 millones de actividades de malware diario.

No te olvides de seguirlo xiaomi-miui.gr en noticias de Google para estar informado inmediatamente sobre todos nuestros nuevos artículos! También puede, si usa un lector de RSS, agregar nuestra página a su lista simplemente siguiendo este enlace >> https://news.xiaomi-miui.gr/feed/gn

No te olvides de seguirlo xiaomi-miui.gr en noticias de Google para estar informado inmediatamente sobre todos nuestros nuevos artículos! También puede, si usa un lector de RSS, agregar nuestra página a su lista simplemente siguiendo este enlace >> https://news.xiaomi-miui.gr/feed/gn

Siga con nosotros Telegram ¡para que seas el primero en conocer todas nuestras novedades!